Vereinfachung der Multicloud-Sicherheit in einer Cloud Native-Welt

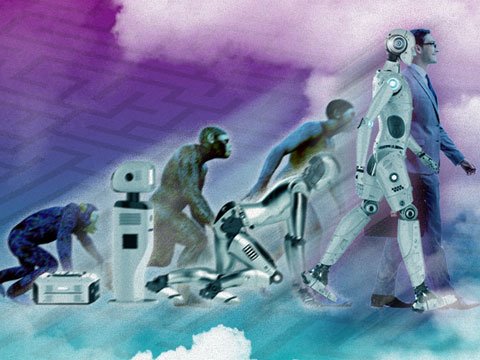

Sie müssen die Sicherheitsabläufe weiterentwickeln, um sich von den traditionellen reaktiven Sicherheitsansätzen zu lösen.

Der Schlüssel zur Sicherung von Cloud-Umgebungen ist das Verständnis, dass sie nicht dasselbe sind wie Rechenzentren und dass alles, was Sie sehen und verwalten, virtuell ist. Cloud-Operationen werden hauptsächlich über APIs verwaltet, sind dynamisch und oft serverlos. In vielen Fällen ist der Cloud-Betrieb anwendungsorientiert und nicht infrastrukturorientiert, und er kann über den Code direkt von DevOps oder Site Reliability Engineers (SREs) verwaltet werden. Public-Cloud-Umgebungen sind auch sehr dynamisch und bieten automatisch skalierbare Gruppen und die Möglichkeit, Infrastruktur und Anwendungen programmatisch zu definieren, zu verwalten und zu ändern.

Während IT-Teams den Cloud-Betrieb beschleunigen, haben auch Cyber-Kriminelle ihre Angriffstechniken weiterentwickelt, um Schwachstellen auszunutzen. Laut Gartnersind 99 % der Sicherheitsausfälle in der Cloud vom Kunden selbst verschuldet. Um das Verhalten Ihrer Umgebung zu verstehen, müssen Sie also in der Lage sein, Änderungen zu überwachen und Code automatisch zu scannen. Darüber hinaus werden Netzpläne zunehmend veraltet. Die eigentliche Definition, wie das Netz aussehen und sich verhalten soll, findet sich im Code. Dies hat erhebliche Auswirkungen auf die Art und Weise, wie Sicherheitsexperten die Auditbereitschaft dokumentieren, unterstützen und aufrechterhalten.

Schließlich nutzen Cloud-native Anwendungen Container für die Datenverarbeitung, Function-as-a-Service und die Hunderte von Diensten, die von öffentlichen Cloud-Anbietern zur Verfügung gestellt werden, und benötigen daher nie einen einzigen Server. In der Vergangenheit haben Sicherheitsexperten die Sicherheit mit server- und netzwerkbasierten Technologien verwaltet und überwacht. Ist dies nicht der Fall, muss eine Alternative gefunden werden.

Angesichts dieser Dynamik sind hier fünf Schritte aufgeführt, die Unternehmen unternehmen können, um die Multi-Cloud-Sicherheit zu vereinfachen:

- Nutzen Sie Cloud-native Sicherheitstools: Jeder Anbieter verfügt über eine Reihe speziell entwickelter Sicherheitstools für die Analyse der Sicherheitskonfiguration, die Überwachung von Fehlkonfigurationen und Compliance, den Schutz von Workloads und die Identifizierung von Ereignissen. In AWS umfasst dies AWS Security Hub, Amazon GuardDuty und Amazon Macie. In Azure umfasst es Security Center und Azure Defender. Diese Tools sind ein guter Ausgangspunkt, um die Sicherheit Ihrer Cloud-Infrastruktur zu verstehen. Einige Anbieter verfügen auch über integrierte SIEM-Technologien wie Azure Sentinel und Google Chronicle, die die Fähigkeit zur Verwaltung und Korrelation von Protokollen sowohl in der Cloud als auch in Rechenzentren erweitern.

- Nutzen Sie die Vorteile der Automatisierung: Automatisierung ist der Schlüssel zu einer guten Sicherheitshygiene in der Cloud. Sichern Sie Ihre VMs, indem Sie Sicherheitskonfigurationen erstellen und diese über Terraform-Vorlagen oder andere Skriptmechanismen anwenden. Wenn Sie keinen Skriptmechanismus verwenden möchten, erstellen Sie Ihre VMs in Basis-Images. Automatisierte Scan-Tools können auch Schwachstellen in der Konfiguration oder in Komponentenbibliotheken aufdecken. Als Nächstes sollten Sie eine Automatisierung entwickeln, um auf Ereignisse von Cloud-nativen Sicherheitstools zu reagieren. Automatisierte Tools können in DevOps-CI/CD-Pipelines integriert werden, um nach Code-Schwachstellen und unsicheren Softwarekomponenten von Drittanbietern zu suchen.

Die Automatisierung kann auch genutzt werden, um potenzielle Probleme zu erkennen und darauf zu reagieren. Wenn Ihre Server unveränderlich sind (d. h. sie werden nie manuell geändert und nie angemeldet) und jemand oder etwas versucht, sich bei ihnen anzumelden, ist dies ein Sicherheitsereignis, auf das Sie mit Hilfe der Automatisierung reagieren können. Sie können auch die Cloud-native Skalierung und Ausfallsicherheit zu Ihrem Vorteil nutzen, indem Sie verdächtige Workloads innerhalb eines Containers, Servers oder einer Anwendung für eine spätere Analyse automatisch in einem Snapshot festhalten, während Sie sie sofort offline nehmen und dann eine neue, saubere Instanz aufsetzen. Diese Fähigkeit, sofort zu reagieren, bedeutet, dass ein potenzieller Gegner nicht mehr das Zeitfenster hat, um Schaden anzurichten, während Sie Nachforschungen anstellen.

- Machen Sie die Identität zu Ihrer neuen Grenze: Während virtuelle Netzwerke die Anwendung von Mikrosegmentierung und die Begrenzung des Netzwerkverkehrs ermöglichen, bedeutet die dynamische Natur der Cloud, dass die Identität zum entscheidenden Mechanismus für die Durchsetzung des Zugriffs und zur Abgrenzung geworden ist. Dies bedeutet, dass eine starke Authentifizierung für Administratoren, Entwickler oder andere Personen, die auf Ihre Konten zugreifen, verwendet wird. Es bedeutet auch die Verwendung von Zertifikaten, SAML und geeigneten API-Authentifizierungsmechanismen zur Sicherung von Infrastruktur und Anwendungen.

- Ergänzen Sie mit Tools von Drittanbietern: Einige Anbieter können bei der Verwaltung der Sicherheit über mehrere Clouds hinweg helfen. Dennoch gibt es Fälle, in denen der Einsatz eines Drittanbieter-Tools zur Standardisierung des Sicherheitsmanagements über mehrere Cloud-Anbieter hinweg sinnvoll sein kann. Während Cloud-native Tools beispielsweise Sicherheits- und Compliance-Konfigurationsprüfungen bieten, können Sie mit einem Cloud Security Posture Management (CSPM)-Tool von einem einzigen Punkt aus Richtlinien anwenden und die Compliance über mehrere Cloud-Anbieter hinweg überwachen. Außerdem möchten Sie vielleicht Ihre Edge-Sicherheit standardisieren und WAF, DDoS-Schutz und Bot-Management bei einem einzigen Anbieter einsetzen, während Sie die Anwendung workload über mehrere Clouds verteilen.

- Überwachung in großem Maßstab: Bei der herkömmlichen Sicherheitsüberwachung wird davon ausgegangen, dass Sie über feste IP-Adressen verfügen und dass das Netzwerkverhalten relativ vorhersehbar ist. Die Überwachung der Cloud-Sicherheit erfordert jedoch die Fähigkeit, virtuelle, dynamische Umgebungen zu überwachen und Verstöße zu erkennen. Dies erfordert eine enorme Menge an Sicherheitstelemetrie, die Sie verbrauchen und korrelieren müssen. In vielen Fällen sind dafür spezielle Werkzeuge und Fähigkeiten erforderlich. Und in allen Fällen erfordert sie eine erhebliche Menge an Rechenleistung, Speicherplatz und Überwachungsinstrumenten.

Da Unternehmen versuchen, eine wachsende Lücke in der Ausführung und im Betriebsmanagement zu schließen, indem sie mit mehreren Sicherheitsanbietern und -partnern zusammenarbeiten, müssen sie ihre Sicherheitsabläufe weiterentwickeln, um sich von den traditionellen reaktiven Ansätzen bei Bedrohungen zu lösen. Eine Multi-Cloud-Sicherheitsstrategie, die einen flexiblen, proaktiven und durchgängigen Rahmen für eine wirksame Erkennung von Bedrohungen und Reaktion auf immer ausgefeiltere Angriffe bietet, ist die Antwort.

Vergessen Sie die Zukunftssicherung und konzentrieren Sie sich auf die Zukunftsfähigkeit

About the Authors

VP, Security Solutions

Gary Alterson

Gary Alterson is VP of Security Solutions at Rackspace. In this role he acts as GM for Rackspace’s security solutions focused on supporting digital transformations and cloud acceleration. Previously, Gary led Customer Experience and Services Product Management at Cisco Systems where he built professional, managed, and support services addressing cloud security and advanced threats. At Cisco and at Neohapsis, a nationally recognized cybersecurity boutique consultancy, Gary and his teams were instrumental in transforming enterprise and government security programs to effectively address shifting business models, emerging technologies, and the evolving threat environment. As a previous CISO and security architect, Gary has over 20 years experience on the front lines of security, protecting and responding to threats across multiple industries. Gary is often sought out to speak on secure digitization, cloud, and emerging technology security frameworks as well as enterprise security.

Read more about Gary AltersonRelated Topics