Simplificando a segurança multicloud em um mundo nativo da nuvem

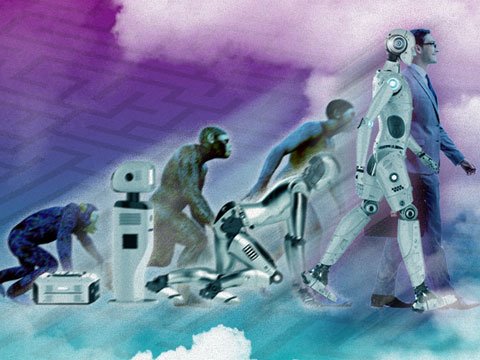

É necessário fazer evoluir as operações de segurança para se libertar das abordagens reactivas tradicionais à segurança.

A chave para proteger ambientes de nuvem é entender que eles não são iguais aos centros de dados e que tudo o que você vê e gerencia é virtual. As operações na nuvem são geridas principalmente por APIs, são dinâmicas e frequentemente sem servidor. Im muitos casos, as operações na nuvem são centradas nas aplicações e não nas infra-estruturas, e podem ser geridas através do código diretamente pelos DevOps ou pelos engenheiros de fiabilidade do local (SREs). Os ambientes de nuvem pública também são altamente dinâmicos, com grupos de autoescala e a capacidade de definir, gerir e alterar a infraestrutura e as aplicações de forma programática.

À medida que as equipas de TI aceleram as operações na nuvem, os cibercriminosos também evoluíram as suas técnicas de ataque para atacar as vulnerabilidades. De acordo com a Gartner, 99% das falhas de segurança na nuvem serão culpa do próprio cliente. Assim, para compreender o comportamento do seu ambiente, deve ser capaz de monitorizar as alterações e analisar o código de forma automatizada. Além disso, os diagramas de rede estão a tornar-se cada vez mais obsoletos. A verdadeira definição de como a rede deve ser e comportar-se encontra-se no código. Este facto tem implicações significativas na forma como os profissionais de segurança documentam, apoiam e mantêm a preparação para a auditoria.

Por último, as aplicações nativas da nuvem tiram partido dos contentores para computação, da função como serviço e das centenas de serviços que os fornecedores de nuvens públicas disponibilizam, pelo que nunca necessitarão de um único servidor. Historicamente, os profissionais de segurança têm gerido e monitorizado a segurança com tecnologias baseadas em servidores e redes. Na sua ausência, é necessária uma alternativa.

Tendo em conta esta dinâmica, eis cinco passos que as organizações podem adotar para simplificar a segurança multicloud:

- Utilizar ferramentas de segurança nativas da nuvem: Cada provedor tem um conjunto de ferramentas de segurança criadas especificamente para analisar a configuração de segurança, monitorar configurações incorretas e conformidade, proteger cargas de trabalho e identificar eventos. No AWS, isto inclui o AWS Security Hub, o Amazon GuardDuty e o Amazon Macie. No Azure, inclui o Centro de Segurança e o Azure Defender. Estas ferramentas são um ótimo ponto de partida para compreender a segurança da sua infraestrutura de nuvem. Alguns fornecedores também integraram a tecnologia SIEM, como o Azure Sentinel e o Google Chronicle, que ampliam a capacidade de manter e correlacionar registos da nuvem e dos centros de dados.

- Tirar partido da automatização: A automatização é a chave para uma boa higiene de segurança na nuvem. Proteja suas VMs criando configurações de segurança e aplicando-as por meio de modelos de terraform ou outros mecanismos de script. Se optar por não utilizar um mecanismo de script, crie as suas VMs em imagens de base. As ferramentas de análise automatizadas também podem identificar vulnerabilidades na configuração ou na biblioteca de componentes. Em seguida, crie automação para responder a eventos de ferramentas de segurança nativas da nuvem. As ferramentas automatizadas podem ser integradas nos pipelines DevOps CI/CD para procurar vulnerabilidades de código e componentes de software de terceiros inseguros.

A automatização também pode ser utilizada para identificar e responder a potenciais problemas. Se os seus servidores são imutáveis (o que significa que nunca são alterados manualmente e nunca são acedidos) e alguém ou alguma coisa tenta aceder a eles, trata-se de um evento de segurança, ao qual a automatização pode ajudar a responder. Também pode utilizar o dimensionamento e a resiliência nativos da cloud em seu benefício, capturando automaticamente cargas de trabalho suspeitas num contentor, servidor ou aplicação para análise posterior, colocando-os imediatamente offline e, em seguida, criando uma instância nova e limpa. Esta capacidade de resposta imediata significa que um potencial adversário já não tem tempo para causar danos enquanto se investiga.

- Faça da identidade o seu novo perímetro: Embora a rede virtual permita aplicar a microssegmentação e limitar o tráfego de rede, a natureza dinâmica da nuvem significa que a identidade se tornou o mecanismo de aplicação de acesso e o perímetro críticos. Isto significa utilizar uma autenticação forte para administradores, programadores ou qualquer pessoa que aceda às suas contas. Significa também a utilização de certificados, SAML e mecanismos de autenticação de API adequados para proteger infra-estruturas e aplicações.

- Aumentar com ferramentas de terceiros: Alguns fornecedores podem ajudar a gerir a segurança em várias nuvens. Ainda assim, há casos em que pode fazer sentido utilizar uma ferramenta de terceiros para normalizar a gestão da segurança em vários fornecedores de serviços em nuvem. Por exemplo, enquanto as ferramentas nativas da nuvem fornecem verificações de configuração de segurança e conformidade, uma ferramenta de Gestão da Postura de Segurança na Nuvem (CSPM) permite-lhe aplicar políticas e monitorizar a conformidade em vários fornecedores de nuvem a partir de um único ponto. Além disso, você pode querer padronizar sua segurança de borda, utilizando WAF, proteção DDoS e gerenciamento de bots em um único provedor à medida que você coloca o aplicativo carga de trabalho em várias nuvens.

- Monitorizar em escala: A monitorização de segurança tradicional pressupõe que tem endereços IP fixos e que o comportamento da rede é relativamente previsível. Mas a monitorização da segurança na nuvem exige a capacidade de monitorizar ambientes virtuais e dinâmicos e identificar violações. Isto requer uma enorme quantidade de telemetria de segurança que deve ser consumida e correlacionada. Em muitos casos, isto pode exigir ferramentas e competências especializadas. E, em todos os casos, requer uma quantidade significativa de capacidade de computação, armazenamento e ferramentas de monitorização.

À medida que as empresas tentam colmatar uma lacuna crescente na execução e gestão de operações, trabalhando com vários fornecedores e parceiros de segurança, têm de desenvolver as suas operações de segurança para se libertarem das tradicionais abordagens reactivas às ameaças. Uma estratégia de segurança multicloud que forneça uma estrutura ágil, proactiva e de ponta a ponta para uma deteção eficaz de ameaças e resposta a incidentes contra ataques cada vez mais sofisticados é a resposta.

Esqueça a preparação para o futuro e concentre-se na capacitação para o futuro

About the Authors

VP, Security Solutions

Gary Alterson

Gary Alterson is VP of Security Solutions at Rackspace. In this role he acts as GM for Rackspace’s security solutions focused on supporting digital transformations and cloud acceleration. Previously, Gary led Customer Experience and Services Product Management at Cisco Systems where he built professional, managed, and support services addressing cloud security and advanced threats. At Cisco and at Neohapsis, a nationally recognized cybersecurity boutique consultancy, Gary and his teams were instrumental in transforming enterprise and government security programs to effectively address shifting business models, emerging technologies, and the evolving threat environment. As a previous CISO and security architect, Gary has over 20 years experience on the front lines of security, protecting and responding to threats across multiple industries. Gary is often sought out to speak on secure digitization, cloud, and emerging technology security frameworks as well as enterprise security.

Read more about Gary AltersonRelated Topics